Microsoft Sysmon có thêm tính năng chặn việc khởi tạo file EXE

Microsoft vừa phát hành Sysmon 14 với tùy chọn “FileBlockExecutable” mới cho phép bạn chặn việc tạo các tệp thực thi độc hại, chẳng hạn như tệp EXE, DLL và SYS để bảo vệ tốt hơn khỏi các phần mềm độc hại.

Tính năng này là một công cụ mạnh mẽ cho quản trị viên hệ thống vì nó cho phép họ chặn việc tạo tệp thực thi dựa trên các tiêu chí khác nhau chẳng hạn như đường dẫn tệp, cho dù nó khớp với các hàm băm cụ thể hay được mang đến bởi một số file thực thi nhất định.

Ví dụ: Nếu bạn có danh sách các hàm băm của một mã độc đã biết, bạn có thể cấu hình Sysmon để chặn việc tạo các tệp thực thi phù hợp với hàm băm đó. Hoặc nếu bạn muốn ngăn các tệp đính kèm Office độc hại phát tán mã độc, bạn có thể ngừng tạo tệp thực thi từ Word hoặc Excel.

Chặn tạo tệp thực thi trong Sysmon

Sysmon, hay System Monitor, là một công cụ Microsoft Sysinternals miễn phí có thể giám sát hệ thống để tìm các hoạt động gây hại và ghi các sự kiện vào Windows Event Log.

Sysmon sẽ theo dõi các sự kiện cơ bản như quá trình tạo và thay đổi thời gian tệp theo mặc định đối vào Event viewer. Tuy nhiên, có thể tạo một tệp cấu hình tùy chỉnh chứa các tùy chọn nâng cao xác định những gì Sysmon giám sát hoặc chặn.

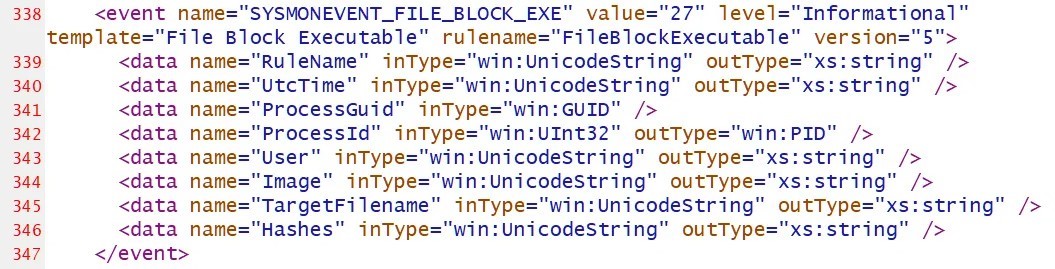

Người dùng có thể tìm thấy danh sách đầy đủ các chỉ thị trong lược đồ Sysmon, có thể xem danh sách này bằng cách chạy lệnh sysmon -s trong cửa sổ lệnh.

Lược đồ Sysmon hiện tại là phiên bản 4.82, hiện bao gồm tùy chọn cấu hình “FileBlockExecutable” để chặn việc tạo tệp thực thi dựa trên đường dẫn, tên, hàm băm của chúng và chương trình đang cố gắng tạo tệp như bên dưới đây:

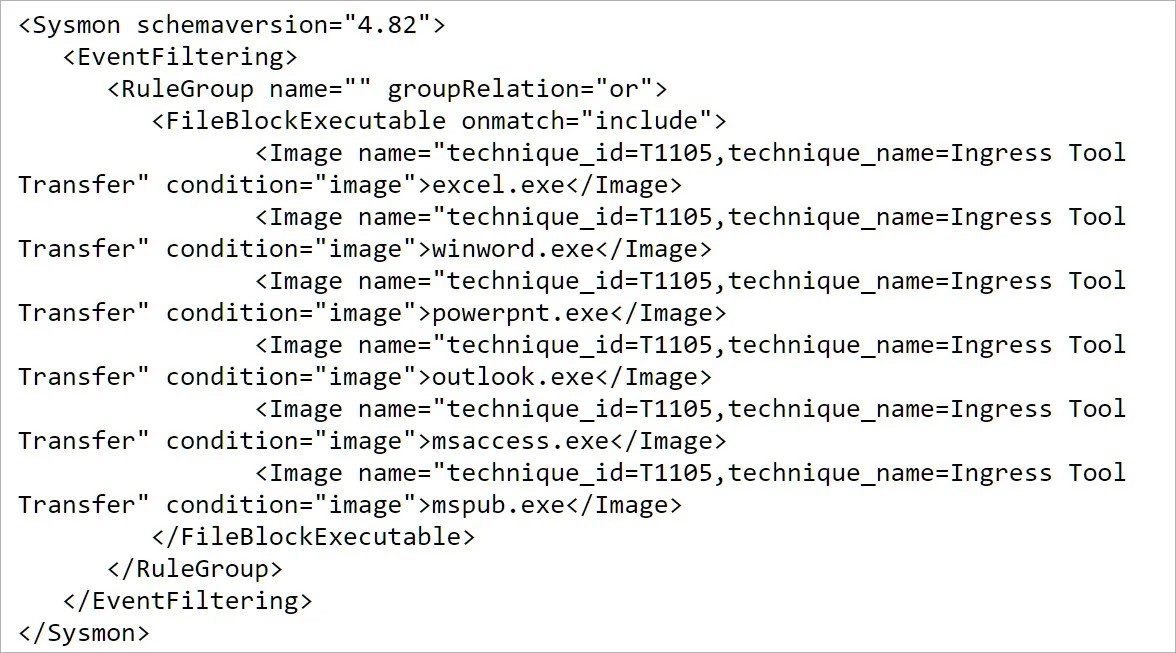

Ví dụ: Để ngăn các ứng dụng Microsoft Office tạo tệp thực thi mới, bạn có thể tham khảo quy tắc được tạo ra bởi Olaf Hartong. Quy tắc mà bạn có thể thấy trong ảnh bên dưới sẽ chặn việc tạo bất kỳ tệp thực thi nào bằng Excel, Word, PowerPoint, Outlook, Access hoặc Publisher và ghi bất kỳ sự kiện nào vào Event Log dưới tên “technique_id=T1105,technique_name=Ingress Tool Transfer.”

Để khởi động Sysmon và hướng nó sử dụng tệp cấu hình ở trên, bạn sẽ cần thực hiện lệnh sysmon -i và tiếp theo là tên tệp cấu hình.

Trong ví dụ mà chúng ta đang theo dõi, tên của tệp cấu hình là msoffice-fileblock.xml, vì vậy chúng ta sẽ sử dụng lệnh sau từ Command Prompt (quyền Admin) để khởi động Sysmon:

sysmon -i msoffice-fileblock.xml

Sau khi khởi động, Sysmon sẽ cài dặt driver của nó và bắt đầu thu thập dữ liệu một cách lặng lẽ trong nền.

Tất cả các sự kiện Sysmon sẽ được ghi vào ‘Applications and Services Logs/Microsoft/Windows/Sysmon/Operational’ trong Event Viewer.

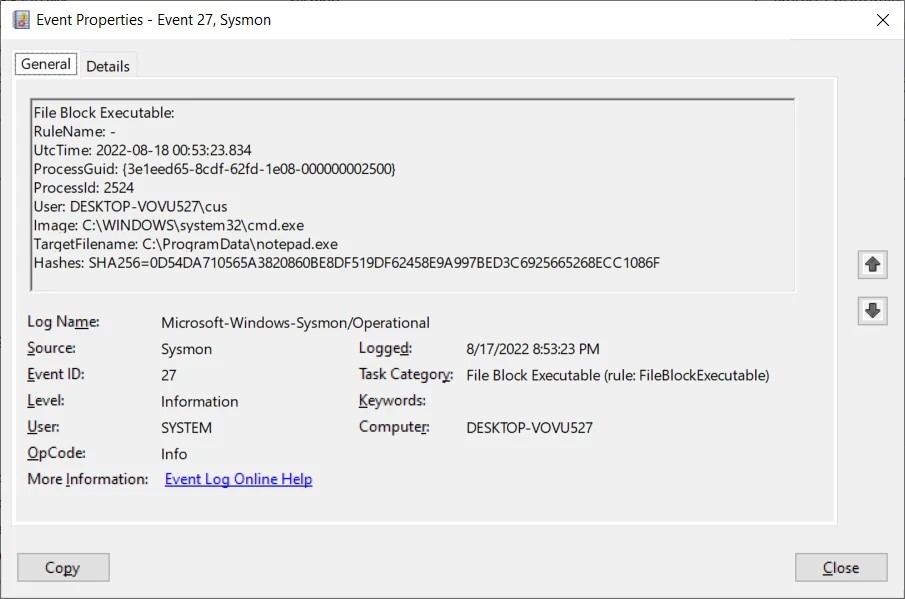

Với tính năng FileBlockExecutable được kích hoạt, khi tệp thực thi được tạo và khớp với quy tắc, Sysmon sẽ chặn tệp và tạo mọt “Event 27, Sysmon” trong Event Viewer.

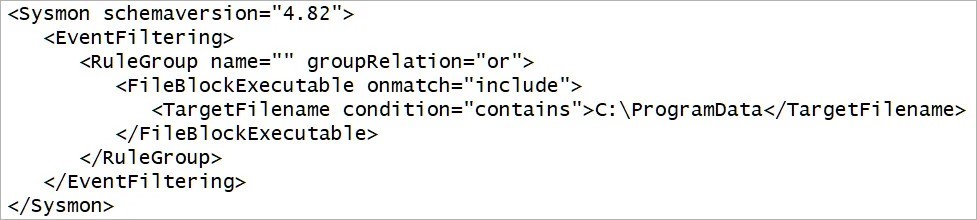

Ví dụ: Dưới đây là thử nghiệm tính năng này để chặn việc tạo tệp thực thi trong thư mục C:\ProgramData, thư mục này thường là mục tiêu của mã độc.

Sau đó, khi chúng ta thử sao chép C:\Windows\notepad.exe sang C:\ProgramData, nhật ký sự kiện sau sẽ xuất hiện khi quá trình tạo tệp bị chặn.

Các mục trong Event Log đã tạo chứa các thông tin có giá trị được giải thích ở bên dưới đây:

- ProcessID: ID của quy trình đang cố gắng tạo tệp.

- User:Người dùng có liên kết với quá trình tạo tệp.

- Image:Tên của chương trình tạo tệp.

- TargetFilename:Tệp đã bị chặn khởi tạo.

- Hàm băm:Hàm băm SHA256 của tệp đang được tạo.

Theo Hartong, Sysmon sẽ xác định xem một tệp có phải là tệp thực thi hay không dựa vào header của tệp. Do đó, Sysmon cũng sẽ chặn các tệp thực thi DLL và SYS khi chúng sử dụng cùng một header tệp MZ.

Nếu bạn muốn có những tệp cấu hình Sysmon được tạo sẵn để chặn các phần mềm độc hại và các công cụ hack đã biết, bạn có thể tải tệp được tạo bởi nhà nghiên cứu bảo mật Florian Roth qua link GitHub dưới đây:

Đã có cách vượt qua tính năng FileBlockExecutable

Mặc dù đây là một tính năng hữu ích nhưng bạn đừng coi nó là giải pháp an toàn 100%. Chỉ sau một khoảng thời gian ngắn, nhà nghiên cứu bảo mật Adam Chester đã tìm ra cách để vượt qua FileBlockExecutable.

Do đó, mặc dù hữu ích để theo dõi và ngăn chặn phần mềm độc hại nhưng bạn không nên coi FileBlockExecutable là biện pháp bảo vệ duy nhất.