Máy chủ Microsoft SQL bị hack trong cuộc tấn công ransomware TargetCompany

Các nhà nghiên cứu bảo mật đang lên tiếng cảnh báo về việc các máy chủ Microsoft SQL bị hack trong làn sóng tấn công ransomware TargetCompany.

Máy chủ MS-SQL là hệ thống quản lý cơ sở dữ liệu lưu trữ dữ liệu cho các dịch vụ và ứng dụng internet. Làm gián đoạn chúng có thể gây ra rắc rối nghiêm trọng cho việc kinh doanh của các doanh nghiệp.

Hồi tháng 2, Bleeping Computer đã báo cáo về các cuộc tấn công tương tự với Cobalt Strike và trong tháng 7 là vụ việc hacker chiếm quyền điều khiển máy chủ MS-SQL dễ bị tấn công để lấy cắp băng thông cho các dịch vụ proxy.

Làn sóng mới còn thảm khốc hơn khi hacker phát tán ransomware để có thể thu lợi bất chính một cách nhanh chóng và dễ dàng.

Ransomware TargetCompany hay còn gọi là FARGO

Các nhà nghiên cứu bảo mật tại Trung tâm Ứng cứu Bảo mật Khẩn cấp AhnLab (ASEC) cho rằng FARGO là một trong những chủng ransomware tập trung vào các máy chủ MS-SQL nổi bật nhất, bên cạnh GlobeImposter.

Trước đây, họ mã độc này được gọi là “Mallox” vì các file mà nó mã hóa có phần đuôi mở rộng là “.mallox”.

Ngoài ra, họ mã độc này cũng giống như thứ mà các nhà nghiên cứu của Avast đặt tên là “Target Company” hồi tháng 2. Avast còn nhấn mạnh rằng một số tệp bị mã hóa bởi nó có thể được khôi phục miễn phí trong một số trường hợp.

Dữ liệu thống kê về các cuộc tấn công ransomware trên nền tảng ID Ransomware cho thấy họ mã hóa file FARGO đang hoạt động khá tích cực.

Lây nhiễm và thực thi

Các nhà nghiên cứu lưu ý rằng việc lây nhiễm ransomware bắt đầu bằng việc tiến trình MS-SQL trên máy tính bị xâm nhập tải xuống một file .NET bằng các sử dụng cmd.exe và powershell.exe.

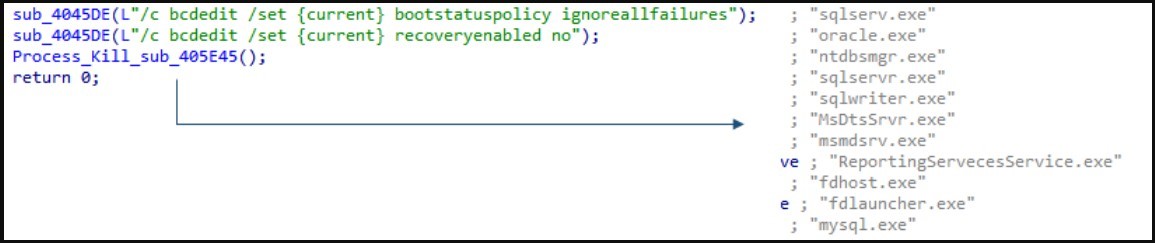

Payload tìm nạp mã độc bổ sung (bao gồm cả locker), tạo và chạy file BAT với nhiệm vụ chấm dứt các quy trình và dịch vụ cụ thể.

Tiếp theo, payload ransomware tự đưa chính nó vào AppLaunch.exe, một quy trình hợp lệ của Windows và cố gắng xóa khỏi registry key cho vắc-xin chống ransomware mã nguồn mở có tên Raccine.

Ngoài ra, mã độc này còn thực hiện lệnh hủy kích hoạt sao lưu và chấm dứt các quy trình liên quan tới cơ sở dữ liệu để mọi thứ sẵn sàng bị mã hóa.

Dòng ransomware FARGO loại trừ một số phần mềm và thư mục khỏi danh sách mã hóa để tránh hệ thống bị tấn công hoàn toàn không sử dụng được.

Các thư mục và file bị loại trừ khỏi danh sách mã hóa gồm một số thư mục hệ thống Microsoft Windows, file khởi động, trình duyệt Tor, Internet Explorer, các tùy chỉnh và cài đặt của người dùng, file nhật ký debug hoặc dữ liệu thumbnail.

Sau khi mã hóa hoàn tất, các file bị khóa được đổi tên với phần mở rộng là “.Fargo3” và mã độc tạo ra ghi chú đòi tiền chuộc có tên “RECOVERY FILE.txt”.

Hacker dọa sẽ rò rỉ file bị đánh cắp trên kênh Telegram nếu như nạn nhân không chịu trả tiền chuộc.

Các máy chủ cơ sở dữ liệu thường bị xâm nhập thông qua các kiểu tấn công brute-force và dictionary. Những kểu tấn công này có tỷ lệ thành công cao với những tải khoản sử dụng mật khẩu yếu. Ngoài ra, hacker còn cố gắng khai thác các lỗ hổng đã được công khai mà nạn nhân chưa vá.

Các chuyên gia khuyến nghị quả trị viên máy chủ Microsoft SQL nên dùng mật khẩu đủ mạnh và duy nhất. Ngoài ra, hãy giữ cho máy chủ luôn được cập nhật các bản vá mới nhất để khắc phục kịp thời mọi lỗ hổng bảo mật.