Hacker khai thác lỗ hổng nghiêm trọng của VMware để phát tán ransomware, mã độc đào tiền ảo

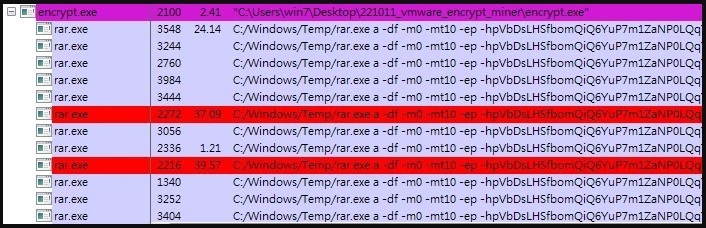

Các nhà nghiên cứu bảo mật vừa quan sát thấy những chiến dịch phát tán mã độc khai thác một lỗ hổng nghiêm trọng trong VMware Workspace One Access. Từ đó, chúng phát tán nhiều loại mã độc khác nhau, bao gồm cả công cụ RAR1Ransom với khả năng khóa các file trong kho lưu trữ được bảo vệ bởi mật khẩu. Lỗ hổng bị khai thác trong các cuộc tấn công là CVE-2022-22954, một lỗ hổng thực thi code từ xa được kích hoạt bằng template injection ở phía máy chủ. Các nhà nghiên cứu tại công ty an ninh mạng Fortinet đã nhận thấy rằng trong các chiến dịch mới nhất, hacker đã tận dụng lỗ hổng này để triển khai mạng botnet Mira để tấn công DDoS, công cụ khai thác tiền điện tử GuardMiner và công cụ RAR1Ransom.

VMware đã phát hành bản cập nhật vá lỗ hổng CVE-2022-22954 sau khi nó bị tiết lộ công khai vào ngày 06/04/2022. Một khi phương thức khai thác được công bố rộng rãi, sản phẩm nhanh chóng trở thành mục tiêu của các hacker.

Trong vòng hai tuần đầu kể từ khi bị tiết lộ, BleepingComputer đã báo cáo về việc nhóm hacker APT35, hay còn gọi là Rocket Kitten, đang rất tích cực khai thác lỗ hổng CVE-2022-22954 trên các máy chủ dễ bị tấn công.

Vào tháng 5, một báo cáo từ AT&T Alien Labs đã cảnh báo về việc lỗ hổng này đã được thêm vào danh sách mà các lỗ hổng EnemyBot nhắm tới.

Các chiến dịch mới

Bắt đầu từ tháng 8, Fortinet đã chứng kiến sự thay đổi trong các cuộc tấn công của hacker, từ các nỗ lực lấy cắp dữ liệu có mục tiêu đến các trình khai thác tiền điện tử, mã khóa tệp và DDoS từ biến thể Mirai.

Một trường hợp thú vị là một cặp script Bash và PowerShell nhắm mục tiêu các hệ thống Linux và Windows. Các script này tìm nạp một danh sách các file để khởi chạy trên máy bị xâm phạm.

Script PowerShell (init.ps1) tải xuống cà file backdoor từ cổng Cloudflare IPFS:

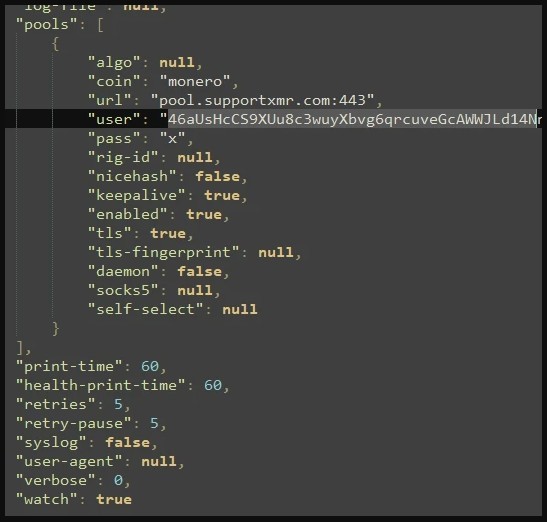

- exe: Phần mềm khai thác tiền điện tử Moreno Xmrig

- json: File cấu hình cho các pool khai thác

- exe: File thực thi được sử dụng để quét và lây lan mã độc

- exe: File thực thi được sử dụng để bảo vệ phần mềm khai thác Xmrig giúp nó tiếp tục chạy

- bat: File script dùng để xóa các trình mã hóa khác trên máy bị xâm phạm

- exe: Mã độc ransomware RAR1

Nếu vì một lý do nào đó tài nguyên Cloudflare không khả dụng, mã độc sẽ sử dụng liên kết dự phòng tại “shellwebsites[.]net”.

Tấn công ransomware RAR1

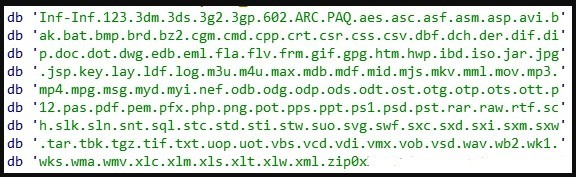

RAR1Ransom là một công cụ ransomware đơn giản, nó tận dụng WinRAR để nén các file của nạn nhân và khóa chúng bằng mật khẩu.

RAR1Ransom thực hiện điều này với danh sách các loại file cụ thể, giống như hầu hết các chủng ransomware và cuối cùng gắn thêm phần mở rộng “rar1”.

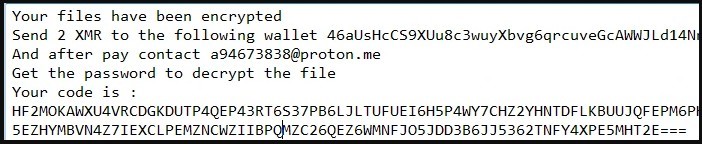

Cuối cùng, mã độc này đưa ra một thông báo đòi tiền chuộc yêu cầu thanh toán 2 XMR đến một địa chỉ ví được cung cấp. Theo quy đổi hiện tại, 2 XMR tương đương 140 USD.

Mặc dù không bị mã hóa nhưng các file không thể sử dụng được nếu như không có mật khẩu hợp lệ.

Khai thác và lây lan

Theo Fortinet, hacker sử dụng cùng một địa chỉ ví Moreno trong ghi chú đòi tiền chuộc để khai thác tiền điện tử từ các máy Windows hoặc Linux bị xâm phạm bằng cách sử dụng GuardMiner.

Fortinet báo cáo lần đầu về GuardMiner vào năm 2020, mô tả nó như một trojan đa năng, có thể khai thác các lỗ hổng để truy cập ban đầu, chạy lệnh PowerShell và thiết lập sự tồn tại dai dẳng bằng cách thêm các tác vụ đã lên lịch và tài khoản mới.

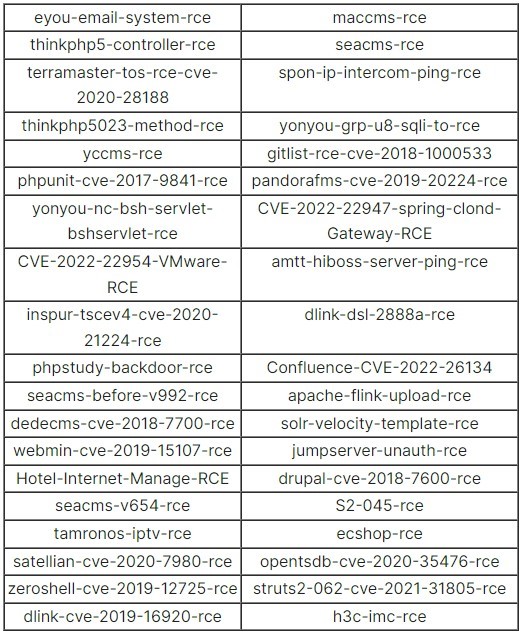

Trong biến thể được sử dụng trong các cuộc tấn công gần đây, GuardMiner có thể phát tán sang các máy khác thông qua mô-đun “networkmanager.exe” bằng cách tìm nạp và sử dụng các khai thác từ một repo GitHub kiểm tra bảo mật.

Mặc dù VMware đã phát hành bản vá lỗi cho CVE-2022-22954 vài tháng trước nhưng báo cáo của Fortinet chỉ ra rằng nhiều hệ thống vẫn dễ bị tấn công.

Các mối nguy hiểm hiện đã chuyển từ các cuộc tấn công có chủ đích ở quy mô hạn chế sang lây nhiễm quy mô lớn bằng cách sử dụng toàn bộ các mã độc trong khi việc bao gồm RAR1Ransom khiến các công ty có nguy cơ mất dữ liệu.